Home » Zarządzanie dostępem i tożsamością

Zamień chaos w uprawnieniach na szczelny system kontroli dostępu

Masz dość zastanawiania się, kto ma dostęp do kluczowych serwerów? Wdrażamy rozwiązania, które eliminują anonimowość, automatyzują rotację haseł i dają Ci pełny monitoring każdej sesji administracyjnej.

Pełny monitoring i nagrywanie sesji

Błyskawiczne odbieranie uprawnień

Najsłabsze ogniwo

Czy wiesz, że 80% naruszeń zaczyna się od skradzionej tożsamości?

Tradycyjne antywirusy i firewalle to za mało, gdy atakujący posiada legalne dane logowania. Zobacz, jak wygląda współczesny krajobraz zagrożeń, którymi musisz zarządzić.

Chaos w uprawnieniach

Zamiast łamać zabezpieczenia, logują się używając skradzionych haseł administratorów. To najczęstszy wektor ataku, którego nie wykryje firewall.

Cel: Konta uprzywilejowane

Nowoczesne ataki szyfrujące celują w konta adminów, aby wyłączyć backupy i sparaliżować całą firmę w kilka minut. Bez PAM jesteś bezbronny.

Dostawcy poza kontrolą

Udostępniasz VPN serwisantom? Brak nadzoru nad ich działaniami to prosta droga do wycieku danych lub przypadkowej awarii krytycznych systemów.

Dostęp tylko wtedy, gdy jest potrzebny.

Tradycyjny model bezpieczeństwa opierał się na zaufaniu. My wdrażamy zasadę "Nigdy nie ufaj, zawsze weryfikuj". Nasz system eliminuje stałe uprawnienia (Standing Privileges), które są głównym celem ataku hakerów.

Izolacja Sesji

Administratorzy logują się do swoich zadań, ale nigdy nie poznają hasła do serwera docelowego. System "wstrzykuje" poświadczenia w tle, dzięki czemu pracownik nie może ich ukraść, zgubić ani zapisać na kartce.

Dostęp Just-in-Time

Uprawnienia nie są nadane na stałe. Są przyznawane tylko na czas wykonania konkretnego zadania (np. na 2 godziny), a po jego zakończeniu automatycznie wygasają.

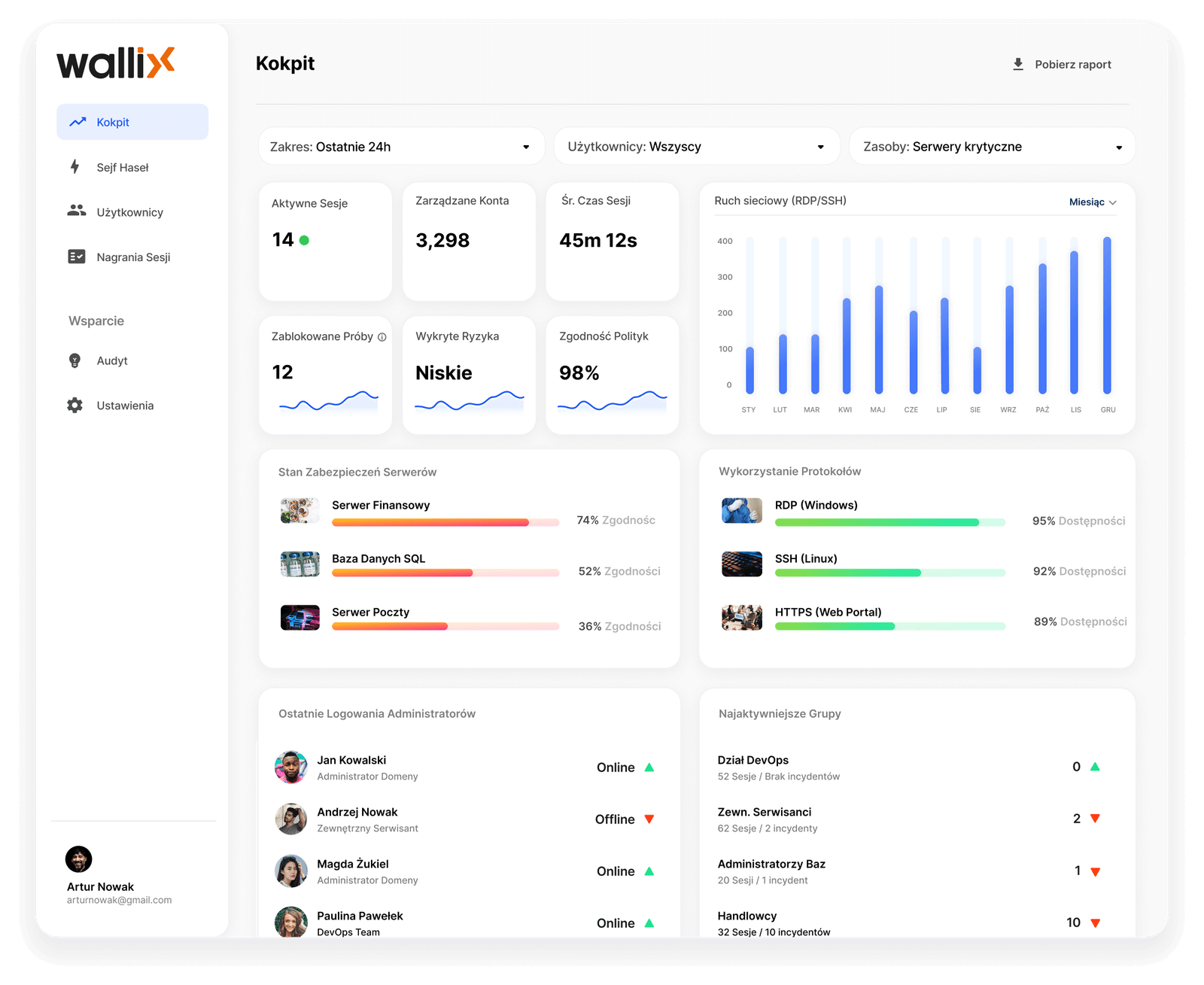

Nasze rozwiązania

System, który eliminuje chaos i ryzyko w Twojej organizacji

Zamiast polegać na zaufaniu i ręcznych procesach, wdróż mechanizmy, które automatycznie wymuszają bezpieczeństwo. Zobacz, co zyskasz dzięki profesjonalnemu systemowi PAM.

Wiesz dokładnie kto, gdzie i kiedy

Koniec z sytuacją, w której nie wiesz, kto zalogował się na serwer. System PAM jednoznacznie identyfikuje każdego administratora przed dopuszczeniem go do zasobów, nawet jeśli używa konta współdzielonego (np. root).

Bezpieczeństwo na autopilocie

Zapomnij o ręcznej zmianie haseł w Excelu. System automatycznie zmienia hasła do serwerów i urządzeń sieciowych zgodnie z harmonogramem (np. co 24h) lub po każdym użyciu, eliminując ryzyko ich kradzieży.

Dowody w formacie wideo

Każda aktywność administratora lub zewnętrznego dostawcy jest rejestrowana w formie filmu i przeszukiwalnego tekstu. To Twoja "czarna skrzynka" na wypadek awarii lub audytu bezpieczeństwa.

Odbierz dostęp jednym kliknięciem

Gdy pracownik odchodzi z firmy, nie musisz w panice zmieniać haseł na setkach systemów. Wystarczy, że zablokujesz jego konto w jednym miejscu (w sejfie PAM), a dostęp do całej infrastruktury zostanie natychmiast odcięty.

Audyt gotowy w kilka minut

System automatycznie generuje raporty wymagane przez regulatorów. Zamiast tracić dni na zbieranie logów dla audytora, generujesz gotowy raport dostępu i aktywności jednym kliknięciem.

Wygoda pracy bez zapamiętywania haseł

Administratorzy nie muszą pamiętać dziesiątek skomplikowanych haseł. Logują się raz do portalu PAM, a system automatycznie "wpuszcza" ich na docelowe serwery (Single Sign-On).

Nie wierz nam na słowo. Zobacz to w akcji.

Podczas 30-minutowej prezentacji pokażemy Ci na żywo, jak w 3 kliknięcia zablokować dostęp byłemu pracownikowi i jak wygląda nagranie sesji administratora.

Nasze narzędzia

Technologia dobrana precyzyjnie do Twoich potrzeb

Każda organizacja jest inna, dlatego w naszym portfolio znajdziesz systemy o różnej skali i specyfice. Od potężnych kombajnów do zarządzania tożsamością, po lekkie i szybkie we wdrożeniu systemy PAM. Sprawdź, na czym pracujemy.

Wallix – Lider łatwego wdrożenia

Europejski standard w zarządzaniu dostępem uprzywilejowanym. Dzięki unikalnej architekturze bezagentowej wdrożysz go błyskawicznie, nie ingerując w serwery. Zyskaj pełny monitoring sesji, cyfrowy sejf na hasła i zgodność z regulacjami w jednym,

Solarwinds – Access Rights Manager

Przejmij kontrolę nad uprawnieniami w środowisku Microsoft. System automatycznie analizuje Active Directory i Azure AD, wykrywając ryzykowne konta i nadmiarowe dostępy. Generuj audytowe raporty zgodności (RODO/ISO) za pomocą kilku kliknięć.

Zobacz, jak pomagamy chronić cyfrową tożsamość firm

Nasi klienci cenią nas nie tylko za skuteczne technologie, ale przede wszystkim za spokojny sen. Sprawdź, jak wdrożenie naszych systemów wpłynęło na bezpieczeństwo i zgodność z regulacjami w ich organizacjach.

Oceny z Google

(4.9)

Proces współpracy

Jak wdrażamy systemy zarządzania dostępem i tożsamością

Skuteczna kontrola dostępu nie musi oznaczać rewolucji, która paraliżuje firmę. Zobacz naszą ścieżkę wdrożeniową: zamieniamy skomplikowaną integrację systemów w prosty, poukładany proces, który nie obciąża Twoich zasobów wewnętrznych.

Krok 1: Analiza i Plan

Zanim cokolwiek zainstalujemy, wykonujemy audyt Twojej infrastruktury. Mapujemy wszystkie konta uprzywilejowane i identyfikujemy krytyczne zasoby. Przygotowujemy plan wdrożenia zgodny z Twoimi procesami biznesowymi oraz wymogami dyrektywy NIS2. Dzięki temu masz pewność, że system będzie "szyty na miarę", a licencje zostaną dobrane optymalnie do skali Twojej organizacji, bez przepalania budżetu.

Krok 2: Instalacja i Konfiguracja Polityk

Instalujemy oprogramowanie w Twoim środowisku i integrujemy je bezinwazyjnie z Active Directory. Nie wgrywamy domyślnych ustawień – konfigurujemy granularne polityki dostępu (RBAC) oraz reguły Just-in-Time. Sprawiamy, że system jest szczelny dla hakerów, ale jednocześnie wygodny dla Twoich administratorów. Przeprowadzamy testy funkcjonalne, upewniając się, że nowe zabezpieczenia nie zakłócają ciągłości działania systemów krytycznych.

Krok 3: Onboarding i Szkolenie Zespołu

To etap, który nas wyróżnia. Przeszkolimy Twój zespół, aby biegle korzystał z narzędzi PAM, eliminując opór przed zmianą i pokazując korzyści z logowania SSO. Ale na tym nie kończymy – po wdrożeniu zapewniamy stałe wsparcie techniczne w ramach umowy SLA. Pomagamy w aktualizacjach i monitorujemy kondycję systemu, dając Ci gwarancję, że Twoje zabezpieczenia będą skuteczne na długo.

Sprawdź, jak odzyskać kontrolę nad dostępem w 30 minut

Nie wierz nam na słowo. Umów się na niezobowiązującą prezentację inżynierską. Pokażemy Ci na żywo, jak w 3 kliknięcia zablokować dostęp, odtworzyć nagranie sesji i wygenerować raport dla zarządu.

Najczęściej zadawane pytania

Wszystko, co musisz wiedzieć przed wdrożeniem

Decyzja o wdrożeniu systemu PAM rodzi wiele pytań technicznych i operacyjnych. Zebraliśmy odpowiedzi na te, które słyszymy od dyrektorów IT i administratorów najczęściej.

Koszt zależy od skali Twojej infrastruktury – liczby administratorów oraz serwerów, które chcesz chronić. Działamy w elastycznym modelu subskrypcyjnym, więc nie inwestujesz w drogi sprzęt na start. Zazwyczaj koszt rocznej licencji dla MŚP jest niższy niż koszty usunięcia skutków jednego, jednodniowego przestoju firmy spowodowanego atakiem.

Wdrożenie podstawowej ochrony dla kluczowych systemów (tzw. Core PAM) realizujemy zazwyczaj w od 3 do 10 dni roboczych. Dzięki architekturze bezagentowej nie musimy instalować oprogramowania na każdym komputerze Twoich pracowników, co pozwala nam zamknąć cały proces wdrożenia i szkolenia w zaledwie kilka tygodni.

Główna różnica to kontrola i monitoring. Menedżer haseł tylko przechowuje dane – pracownik nadal widzi hasło i może je wynieść. System PAM ukrywa hasło (automatycznie loguje pracownika, który nigdy nie poznaje danych dostępowych) oraz nagrywa wideo z każdej sesji. To zamiana zaufania na pełną kontrolę i bezpieczeństwo,.

Nie, bezpieczeństwo ciągłości działania to podstawa. Stosujemy standard rynkowy zwany procedurą "Break-Glass" (Zbij Szybkę). Otrzymujesz od nas specjalne, fizycznie lub cyfrowo zabezpieczone konto awaryjne, które pozwala ominąć system PAM w sytuacjach krytycznych. Masz 100% gwarancji dostępu do swoich zasobów 24/7.

Zdecydowanie tak. Nasze rozwiązanie rośnie razem z Tobą. Możesz zacząć od zabezpieczenia działu IT (kilka osób), a w przyszłości kilkoma kliknięciami rozszerzyć licencję na zewnętrznych kontrahentów, programistów czy automatyczne boty (RPA). Skalowanie nie wymaga przerywania pracy ani rekonfiguracji całej sieci.